1. Die Bedrohung wächst: Steigende Gefahr für Daten und IT-Sicherheit in Unternehmen

Schaden durch Hacker: Verdopplung in nur zwei Jahren

Cyber-Angriffe verursachten in der deutschen Wirtschaft im Jahr 2020 einen Gesamtschaden von 223 Milliarden Euro, was einer Verdopplung gegenüber dem Jahr 2019 darstellt. Schäden fallen durch die Beschädigung von Informations- und Produktionssystemen, durch Erpressung von Lösegeldern für gesperrte Daten, durch Kosten für Reparaturmaßnahmen und Rechtsstreitigkeiten oder als Imageschäden an. Neun von zehn Unternehmen (88 %) waren 2020/2021 von Angriffen betroffen, wie eine repräsentative Studie des Digitalverbands Bitkom mit mehr als 1.000 teilnehmenden Unternehmen aller Branchen feststellt; zehn Prozentpunkte mehr als 2015.

Aktuell sieht jedes zehnte Unternehmen (9 %) seine wirtschaftliche Existenz durch Cyberattacken bedroht. Hauptursachen sind Erpressungen durch Ransomware-Angriffe, die zum Ausfall von Informations- und Produktionssystemen führen. Auch Datendiebstahl spielt eine große Rolle.

Typische IT-Schwachstellen in der Legacy und in komplexen alten Architekturen

Technische Schulden, also nicht behobene Programmierfehler in alter Software, oder immer wieder neu neben der bestehenden IT gestellte Software, machen zum Beispiel die Legacy-IT zu einem unkalkulierbaren Sicherheitsrisiko. Vorrangige Einfallstore für Cyber-Kriminelle sind nach Informationen des Bundesamtes für Sicherheit in der Informationstechnologie (BSI) veraltete IT-Systeme und fehlerhafte Codes, Manipulation der Mitarbeiter durch Social Engineering und nicht ausreichend geschützte mobile Endgeräte und Apps.

Programmierfehler im umfangreichen Quellcode von Software sind beliebte Angriffsflächen. Auch veraltete Software in jahrealten Legacy-IT-Landschaften ist häufig ein Problem. Legacy-IT weist neben veralteten Codes vor allem Mängel im Aufbau auf: Zugriffsrechte sind zu wenig spezifiziert, ebenso wie Schnittstellen, Datenformate und Übertragungsprotokolle. Bei einer nicht sorgfältigen Implementierung von Software und IT-Hardware können Sicherheitsfunktionen deaktiviert werden oder Zugriffsrechte nicht restriktiv genug definiert sein.

Nicht zu vergessen: Der Faktor Mensch. Kriminelle nutzen vermehrt Social Engineering, um Mitarbeiter zur Mithilfe bei Cyber-Angriffen zu bewegen. Sie spionieren das persönliche Umfeld ihres Opfers aus, täuschen Identitäten vor oder nutzen Autoritätshörigkeit aus (CEO Fraud). Phishing-Mails veranlassen Mitarbeiter, eine E-Mail zu öffnen und auf Schaltflächen oder Links zu klicken – und schon ist die Schadsoftware im System. Nicht zu vergessen ist interne Sabotage durch böswillige oder enttäuschte Mitarbeiter und ehemalige Mitarbeiter. Diese Art der Hackerangriffe hat besonders seit dem Wechsel vieler Mitarbeiter in das Homeoffice stark zugenommen – unter anderem weil in vielen Unternehmen eine Endpoint-Security-Strategie noch nicht umgesetzt ist und Hacker über die privaten Netzwerke ein gutes Einfallstor in die Unternehmensnetzwerke haben.

2. IoT, Smart Factory, Digitale Prozesse, Cloud – Mehr als genug Ansatzpunkte für Cybercrime

Unternehmen investieren seit Jahren in die weitere Digitalisierung ihrer Abläufe und in den Aufbau komplett neuer, rein digitaler Geschäftsmodelle. Werden Geschäftsprozesse automatisiert und miteinander vernetzt, ergeben sich nahezu unvermeidlich auch Angriffspunkte für Hacker und Malware. Der unaufhaltsame Einsatz digitaler Technologien führt dazu, dass Unternehmen ihre IT-Security-Architekturen umbauen müssen.

Mit dem Mobile Enterprise, dem Digital Workplace und dem Einsatz cloud-basierter Collaboration-Tools schaffen in der Folge der Corona-Pandemie viel mehr Unternehmen neue Strukturen für verteiltes Arbeiten. Sie stehen damit nun unter dem Druck, leistungsfähige und sichere Netzwerke aufzubauen.

Im kommenden (industriellen) Internet of Things (IoT) werden Objekte, Dinge, Werkteile, Transportvehikel und Maschinen informationstechnisch miteinander verbunden – zunehmend abgebildet in Form von Digitalen Zwillingen. Operational Technology (OT) und Information Technology (IT) gehen in dieser Folge eine Symbiose ein, beispielsweise beim intelligenten Stromnetz oder in der Smart Factory. Eine gefährliche Angelegenheit ist dieser Trend dagegen bei Störungen oder Angriffen. Die OT- und IT-Systeme werden zu neuen Angriffspunkten in kritischen Infrastrukturen und Produktionsstätten, mit der Folge, dass kritische Infrastrukturen wie Energie, Versorgung, Gesundheitswesen & Medizintechnik zu einem Blackout des heimischen Stromnetzes führen können.

Mit fortschreitender Digitalisierung wird der Schutz vor Cyber-Angriffen kritischer – weil neben den eigenen Abläufen und Daten auch sensible Kundendaten zu schützen sind, die in den digitalen Geschäftsmodellen anfallen.

Digitale Geschäftsmodelle werden zum Rückgrat der Wirtschaft: Die Abhängigkeit der Unternehmen von reibungslos funktionierenden IT-basierten Geschäftsprozessen und IT-Infrastrukturen nimmt zu. Geschäftsmodelle setzen immer mehr auf digitale Abläufe. Von Purchase-to-Pay in der Beschaffung, von Order-to-Cash zur Prozessautomatisierung in Einkauf, Vertrieb und Finanzwesen. Online-Einzelhandel und elektronische B2B-Handelsplattformen – alle Geschäftsabläufe werden zunehmend und umfassend digitalisiert, auch weit über das eigene Unternehmen hinaus. Störungen haben unabsehbare Folgen für die Abläufe in diesem komplexen interagierenden System.

Richtig problematisch wird es, wenn im Zuge des „Industrial IoT“ die operativen (und sehr häufig technologisch veraltete) Kernsysteme wie Produktion und Logistik (Operational IT) mit der IT-Infrastruktur zum Beispiel in der Smart Factory vernetzt werden. Hier können Angriffe fatal sein.

3. Wege zu mehr IT-Sicherheit durch eigene Abwehr und externe Managed Security Services

Steigende Investitionen in IT-Security: Notwendig und fokussiert!

Damit IT und sensible Daten vor unbefugten externen Zugriffen geschützt sind, liegt bei CIOs ein Investitionsschwerpunkt auf dem Thema IT-Security. Konkret wollten laut Lünendonk®-Studie 2021 „Der Markt für IT-Beratung und IT-Service in Deutschland“ 59 Prozent der Studienteilnehmer 2020 ‚sehr stark‘ oder ‚eher stark‘ in Technologien zur Cyber-Abwehr investieren.

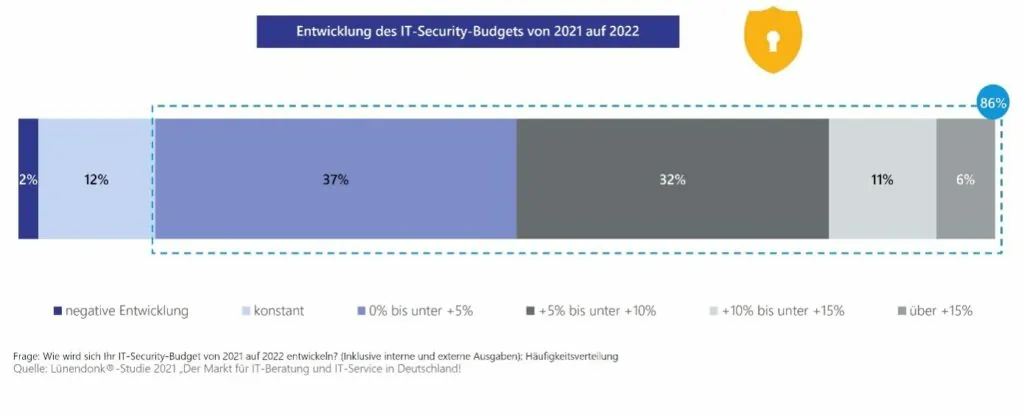

Besonders hoch ist der Anteil der Unternehmen, die den Investitionsschwerpunkt auf IT-Security-Technologie legen, bei Banken und Logistikunternehmen (je 73 %). Aber auch im Energiesektor, im Handel und in der Industrie plant jeweils die Mehrheit der befragten Unternehmen höhere Ausgaben für die IT-Sicherheit. Diese Ergebnisse werden durch eine ganz aktuelle, repräsentative Folgebefragung von fast 140 Unternehmen in Deutschland bestätigt: 78 Prozent von ihnen planen ‚starke‘ beziehungsweise ‚sehr starke Investitionen‘ in IT-Security in den Jahren 2021 und 2022, ermittelt die Lünendonk-Studie 2021 „Der Markt für IT-Beratung und IT-Service in Deutschland“. 86 Prozent der befragten IT-Entscheiderinnen und -Entscheider planen, das IT-Security-Budget von 2021 auf 2022 zu steigern.

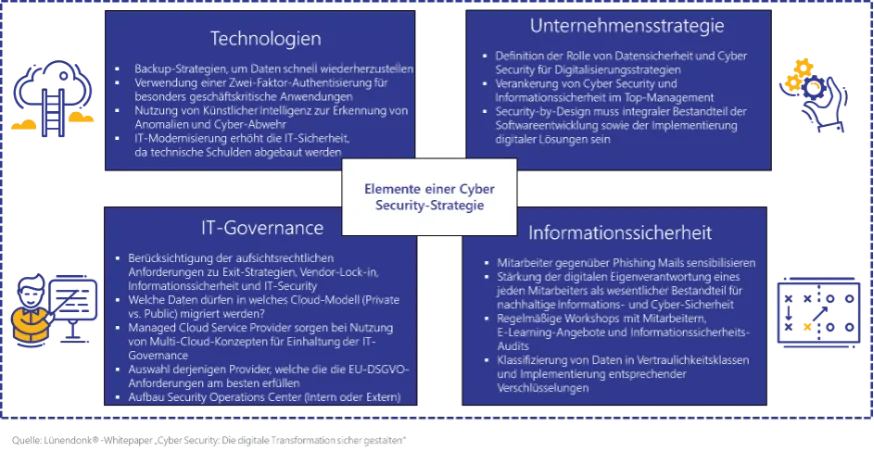

Unternehmen investieren also zunehmend in IT-Sicherheit; die Investitionssummen sind teils erheblich. Folgen sie aber auch einer umfassend definierten Strategie?

Unternehmenseigene Security Operations Center zur besseren Absicherung

Security Operations Centers (SOC) sind Organisationseinheiten zur kontinuierlichen Überwachung der IT-Systeme eines Unternehmens. Im SOC sollen IT-Security-Spezialisten sich ausschließlich auf die Cyber-Abwehr konzentrieren. SOCs sind oft losgelöst von anderen IT-Teams und können intern oder als Shared-Service-Center mit anderen Unternehmen betrieben werden. Ein Problem beim Aufbau von SOCs ist die Verfügbarkeit von Security-Experten am Arbeitsmarkt. Hier kommen externe Anbieter und Dienstleister ins Spiel, die professionelle Cloud-Lösungen nicht nur für Produktivanwendungen und Speicherlösungen, sondern auch Managed IT Security Services anbieten können.

Cloud Operations und Managed Services Provider als kompetente Hightech-Alternative

Um ihre IT-Infrastruktur-Ökosysteme künftig besser zu schützen, entscheiden sich immer mehr Unternehmen für die Cloud. Über zwei Drittel der großen mittelständischen Unternehmen und Konzerne werden kurz- bis mittelfristig große Teile ihrer Legacy-IT in die Cloud verlagern, um sie dort umzubauen und zu modernisieren (Re-Architecturing, Re-Platforming) und technische Schulden abzubauen. Allerdings nimmt der Aufwand und die Komplexität in der Orchestrierung der unterschiedlichen Deployment-Modelle auch stark zu. Vor allem Multi-Cloud-Umgebungen sind komplex zu steuern. Unternehmen setzen daher verstärkt auf Managed Security Provider, um vor allem den sehr kritischen Teil der Detection und Prevention zu übernehmen. Hierbei kommt immer häufiger Machine Learning zum Einsatz, um mit Hilfe von Algorithmen kontinuierlich und automatisiert die Millionen von Incidents zu überwachen. Angriffsmuster (Anomalien) lassen sich so schneller erkennen und Maßnahmen können schneller ergriffen werden. Solche Maßnahmen sind auch zwingend für alle Unternehmen notwendig, die ihren Kunden digitale Lösungen anbieten und sich somit auch mit ihrem Privatleben vernetzen: Es kommt bereits heute nicht nur auf den Schutz von Unternehmensdaten und die Vermeidung von Umsatzausfällen, sondern auch um den Schutz der Kunden und ihrer Familien in Bereichen wie Smart Home oder Connected Car an.